Опубліковано матеріали IX Міжнародної наукової конференції «Інформаційні технології та впровадження» (IT&I-2022)

Опубліковано матеріали IX Міжнародної наукової конференції «Інформаційні технології та впровадження» (IT&I-2022), що відбулася в Києві в період з 30 листопада по 02 грудня 2022 року в Київському національному університеті імені Тараса Шевченка. Матеріали семінару містять статтю на тему: «Принципи та алгоритми створення автоматизованих інтелектуальних систем управління електронним банкінгом».

У статті розглянуто основні концептуальні засади створення інтелектуальних інформаційних систем моніторингу та контролю фінансового сектору за обігом коштів, що відповідає вимогам нормативно-правової бази світового співтовариства щодо запобігання та протидії легалізації доходів, одержаних злочинним шляхом.

Запропоновано авторський пакет гнучкої програмної моделі Інтегрований програмний комплекс запобігання зловживанням у фінансовій практиці, який успішно інтегрується з різноманітними банківськими продуктами (операційний день банку) та вирішує питання багатоаспектного тестування та виявлення зловживань у банківській практиці.

Авторами даної статті є:

Нижче наведено текст статті.

Тіньовий грошовий обіг завдає шкоди суспільству, створюючи широкі можливості для злочинної діяльності, такої як торгівля наркотиками та зброєю, торгівля людьми та терористичні атаки. Питання важливості боротьби з незаконним обігом коштів є очевидним для всіх країн. Група розробки фінансових заходів боротьби з відмиванням грошей (FATF), яка була створена в 1989 році для боротьби з відмиванням грошей і фінансуванням тероризму, є незалежним міжурядовим органом, який розробляє та просуває політику захисту глобальної фінансової системи від відмивання грошей, фінансування тероризму та фінансування розповсюдження зброї масового знищення. Це міжурядове агентство, що складається з 35 юрисдикцій-членів і двох регіональних організацій. Україна є членом Комітету експертів Ради Європи в рамках FATF з оцінки заходів протидії відмиванню коштів та фінансуванню тероризму – MONEYVAL [1,2].

Нещодавно Європейський Союз (ЄС) прийняв деякі важливі правила (офіційно відомі як Загальні правила захисту даних (GDPR)) щодо збору, зберігання та використання особистої інформації, які стали законом у всьому ЄС у травні 2018 року та замінили ЄС із захисту даних (Директива 1995). З точки зору сфери застосування, нове положення однаково стосується галузей промисловості, організацій ЄС та організацій інших країн, які торгують з ЄС. Правила, що керуються даними, зосереджені на деяких конкретних питаннях, зокрема власності на дані, пояснюваності та достовірності, а також прозорості алгоритмів, які навчаються або побудовані на таких даних. Детальний аналіз цих правил можна знайти в [3,4,5].

Оскільки країни в усьому світі запроваджують стандарти FATF, вони повинні стати більш ефективними у виявленні, розслідуванні, судовому переслідуванні та запобіганні фінансовим злочинам. Злочинці та терористи постійно шукають нові способи збору та переміщення коштів, уникаючи виявлення. Дослідження FATF щодо існуючих або нових грошей, тенденцій і методів відмивання грошей і фінансування тероризму допоможе країнам краще зрозуміти пов’язані з цим ризики. Після належного розуміння цих ризиків країни зможуть запровадити ефективні заходи протидії відмиванню грошей і фінансуванню тероризму та зменшити ці ризики.

Процес публічної ідентифікації FATF із високим рівнем ризику та інші контрольовані юрисдикції гарантують, що кожна країна Глобальної мережі FATF дотримується своїх зобов’язань щодо впровадження міжнародних стандартів FATF, оскільки немає безпечного середовища для злочинців і терористів, щоб приховувати свою діяльність. Якщо одна країна має слабшу фінансову систему, ніж інша, то це становить загрозу для всіх. Цей процес є потужним інструментом для запобігання злочинцям і терористам від зловживань фінансовою системою. З одного боку, громадська пильність і контроль виявляють інформацію про специфічні ризики, що виникають з кожної з юрисдикцій, з іншого боку, потенційні ділові партнери, фінансові установи та регулятори вводять необхідні запобіжні заходи, що унеможливлює злочинні механізми та запобігає незаконним фінансовим потокам у світовій фінансовій системі.

Очевидно, що існує нагальна потреба у створенні нових та вдосконаленні існуючих інтерактивних автоматизованих інтелектуальних програмних комплексів виявлення та протидії відмиванню коштів фінансових установ на основі алгоритмів та розробок з використанням штучного інтелекту. Відомі системи боротьби з відмиванням грошей працюють, використовуючи поєднання людського досвіду та навичок та автоматизованої обробки інформації. Ці методи часто включають технології штучного інтелекту або методи аналізу даних, але залишається сильна залежність від професіоналізму людини-аудитора. Системи виявлення та боротьби з відмиванням грошей у фінансових установах, як правило, спрощені та базуються на правилах, згідно з якими транзакція буде позначена як підозріла, вимагаючи перевірки людиною відповідно до набору правил, визначених законом. Системи, засновані на таких правилах, призводять до неконтрольованої кількості транзакцій, позначених як підозрілі, що вимагає великих витрат часу та ресурсів для перевірки легітимності. Інституції повинні знайти баланс між ретельним аналізом угод і своєчасним схваленням законних угод. Впровадження автоматизованих інтелектуальних пакетів програмного забезпечення для боротьби з відмиванням грошей оптимізує загальний процес прийняття рішень, зберігаючи при цьому відповідність нормам захисту даних (GDPR). Автоматизовані інтелектуальні системи можуть мінімізувати кількість транзакцій, помилково позначених як підозрілі, досягти чіткої відповідності нормативним вимогам і підвищити операційну продуктивність.

Серед сучасних автоматизованих додатків підтримки інтелектуального прийняття рішень за допомогою агентів у сфері логістики та протидії відмиванню грошей відомі, наприклад, Real- Time Exception Management Decision Model [6], багатоканальна система керування даними, системи протидії відмиванню грошей у реальному часі для електронних платіжних карток [7], масштабоване навчання графів для боротьби з відмиванням грошей [8] та інші.

Як правило, алгоритми таких програмних комплексів базуються на послідовному багатокроковому аналізі з використанням моделі прийняття рішень Саймона. Спочатку здійснюється опис даних, а потім відбувається перехід до зваженої оцінки транзакцій [9]. У [10] авторами запропоновано систему ідентифікації операцій з високим ризиком протиправності. У статті [11] описується інтелектуальна система боротьби з відмиванням грошей, яка використовує агентів-людей для навчання та адаптації такої системи. Публікації містять змістовні рекомендації щодо використання сучасних автоматизованих додатків інтелектуальної підтримки прийняття рішень у запобіганні та боротьбі з відмиванням доходів, але не надають подробиць про те, як слід розробляти та впроваджувати зазначену технологію та який реальний результат його виконання.

Характерними етапами схеми відмивання грошей є її розміщення, розшарування та інтеграція або легалізація. Злочинні доходи переходять у фазу розміщення, де вони перетворюються на грошові інструменти або іншим чином передаються на зберігання у фінансову установу (або обидва). Розшаровування означає переказ коштів іншим фінансовим установам або особам за допомогою банківських операцій, банківських переказів або іншими способами. На завершальному етапі інтеграції кошти використовуються для придбання законних активів або для продовження фінансування кримінальних підприємств. Тут незаконно отримані гроші стають частиною легальної економіки.

Провідні в галузі рішення для боротьби з відмиванням грошей, як правило, являють собою технологічний процес протидії відмиванню грошей (AML), який підключає джерело даних до системи на основі правил. Далі аналітики додають власні висновки щодо законності угоди. Багатоетапний процес спочатку збирає та обробляє дані за допомогою технології боротьби з відмиванням грошей, використовуючи інфраструктуру програмних рішень AML. На наступному етапі транзакція фіксується і контролюється, потім, якщо транзакція підозріла, її ретельно перевіряє людина-аналітик, який приймає рішення про її законність. Загалом, багатоетапний процес технології боротьби з відмиванням грошей можна визначити чотирма рівнями. На початковому, першому рівні, здійснюється збір, управління та зберігання відповідних даних, які включають як внутрішні дані фінансової установи, так і зовнішні дані контролюючих органів, державних органів та ін. Це рівень, на якому дані збираються, керуються та зберігаються різними підмодулями та агентами, підтримує двонаправлений доступ з іншими рівнями та обробляє як внутрішні, так і зовнішні дані. Внутрішні дані стосуються різних джерел інформації, які визначаються та обробляються внутрішньо різними компонентами системи, наприклад, профілі клієнтів, облікові записи клієнтів і режим роботи в реальному часі. Вони використовуються для оцінки профілю клієнта, вимірювання ризику транзакції та діагностики поведінки. На цьому рівні також обробляються результати різних аналітичних механізмів, аналітична інформація та історія попередніх заблокованих транзакцій. Ці дані використовуються для підтримки остаточних рішень, прийнятих під час оцінки транзакцій у всій системі. Зовнішні дані – це дані, зібрані з джерела за межами фінансової установи (це може включати дані від регуляторних органів, державних органів, міжнародні стандарти, законодавство, санкції та контрольні списки). Соціальні мережі та портали новин часто розглядаються як зовнішні джерела даних, але наразі вони недостатньо використовуються в технологічних рішеннях для боротьби з відмиванням грошей. З технологічної точки зору традиційні системи страждають від архітектурних недоліків, таких як якість даних і управління ними. Технологія великих даних і розподілена обробка даних ще не набули широкого застосування в технологіях боротьби з відмиванням грошей.

Рівень даних зазвичай підтримується корпоративним центром обробки даних, який включає технології, необхідні для ефективної обробки. Наприклад, Hadoop використовується для паралельної обробки та збору даних [12], Solr використовується для пошуку, а Mahout або Spark використовуються для моделювання та створення аналітики [13, 14].

Для зберігання необроблених даних, оброблених даних і результатів аналізу використовуються різні бази даних. Для кращого розуміння заповнювач розділений на складові в залежності від їх призначення. Компонент збору має справу з внутрішніми та зовнішніми даними та має структуру розподіленого збору та обробки даних. Тут використовуються такі технології як Hadoop, Kafka, Storm. Компонент обробки даних є важливим, але громіздким завданням. Оскільки дані надходять із кількох джерел, вони збираються та генеруються за різними стандартами. Усі вхідні дані мають бути стандартизовані для подальшого використання. Дані часто збагачуються методами генерації метаданих і зв’язування, форматуються та стискаються за допомогою засобів пошуку інформації (таких як Solr) і методів NLP, включаючи токенізацію. Компонент аналітики генерує інформацію з даних, використовуючи кілька методів аналізу, а саме групуючи схожі транзакції та клієнтів відповідно до їхніх профілів. Відносини між клієнтами та транзакціями створюються за допомогою інструментів аналізу даних, таких як Mahout. Аномальні транзакції також можна ідентифікувати за допомогою профілів клієнтів або організацій. Ця інформація використовується на наступному рівні, щоб визначити, чи слід вважати транзакцію підозрілою. Етап зберігання даних є критично важливим компонентом цього рівня, оскільки дані збираються, генеруються та обробляються на цьому рівні. Зберігання буває реляційним (наприклад, Oracle) або лінійним (наприклад, Cassandra). Часто до цього рівня включено декілька інфраструктур керування даними.

Другий рівень, рівень скринінгу та моніторингу, перевіряє транзакції та клієнтів на незаконну діяльність. Фінансові установи здебільшого автоматизували цей рівень у багатоетапну процедуру, яка часто базується на правилах або аналізі ризиків. У разі виявлення підозрілої активності вона передається до рівня сповіщення та події для подальшого розслідування. Цей процес передбачає доповнення даних історичною інформацією про транзакції та необхідними доказами для перегляду позначеної транзакції. Перевірка відбувається перед виконанням транзакції та складається з імені та перевірки транзакції. Процес моніторингу здійснюється постійно, а транзакції та профілі клієнтів аналізуються за допомогою аналітичних моделей. Компоненти на цьому рівні працюють у спільній роботі, що включає кілька інструментів. Вони підтримують двонаправлене з’єднання з рівнем даних для пошуку даних і післяопераційних операцій зберігання. Відповідно до своїх конкретних завдань модуль перевірки транзакцій працює до здійснення транзакції та використовується для застосування санкцій. Модуль перевірки транзакцій підтримує з’єднання з рівнем даних для отримання зовнішніх даних для фільтрації. Програми, які надають послуги перевірки транзакцій, включають Actimize і MANTA. Модуль перевірки імен: цей модуль використовується для ідентифікації платежів, пов’язаних із персоналізацією клієнтів, або організацій, які були визначені регуляторними органами як потенційні особи, що відмивають гроші. Перевірки проводяться постійно та в режимі реального часу; для цього потрібно, щоб модуль підтримував підключення рівня даних. Кілька організацій надають фінансовим компаніям якісні послуги перевірки корпоративних назв, зокрема Compliance Link of Accuity, Oracle Watch-list Screening Oracle і LexisNexis Bridger Insight XG від LexisNexis Risk Solutions. Модуль моніторингу транзакцій визначає шаблони підозрілих транзакцій і заповнює звіт про підозрілу активність. Цей модуль, окрім механізму аналізу, містить результати модулів скринінгу та підключений до рівня даних для отримання інформації та зберігання звітів. Модуль моніторингу профілю клієнта аналізує обліковий запис клієнта, щоб отримати огляд профілю клієнта. Він також підтримує двостороннє підключення до рівня даних для отримання даних клієнта та зберігання аналітичних результатів. Компонент працює у взаємодії з іншими модулями на рівні скринінгу та моніторингу; однак він спеціально зосереджений на певних видах діяльності, таких як попередження про країни високого ризику, аналіз фінансових зв’язків і ділових відносин, а також розуміння політичних уподобань. Часто профілі клієнтів порівнюють із базою даних потенційних або відомих фінансових правопорушників. Шаблони та аналіз ризиків є поширеними методами, які використовуються в цьому модулі. Системи, засновані на правилах, залежать від визначених людьми правил і заборон. У свою чергу, достатня прискіпливість перевірки може спричинити накопичення великої кількості транзакцій, які будуть помилково позначені як підозрілі, що призведе до значної кількості ручних перевірок [15, 16]. З іншого боку, лише формальна фіксація підозрілих операцій призводить до невеликої кількості перевірок і пропуску великої кількості незаконних операцій [17].

Таким чином, більшість керованих правилами рішень для боротьби з відмиванням грошей не можуть обробляти великі обсяги операційних і фінансових даних, що робить їх непрактичними в масштабах банківських операцій. Вони також не в змозі узагальнювати або автоматично адаптуватися до нових моделей злочинних схем, оскільки правила заздалегідь визначені. Результати модулів скринінгу та моніторингу є основою для створення сповіщень. Транзакції, які вважаються підозрілими, позначаються для подальшої обробки. Наступний рівень — це рівень повідомлень і подій, де створюється сповіщення, щоб підозрілу транзакцію перевірив експерт-аналітик. Велика кількість транзакцій, які необхідно перевірити, і відсутність підтверджуючих даних збільшують час, необхідний для перевірки кожної транзакції. Щоб зменшити як ризик, так і витрати на перевірку вручну, враховується історія попередніх рішень і порівняння з подібними операціями та рішеннями. Якщо транзакція позначена як підозріла, рівень доповнює її додатковими даними для оцінювача. Це включає в себе історію рішень для подібних транзакцій, показники ризику, розраховані за попередніми рівнями, і пріоритет очищення транзакцій. Транзакції, що очікують на розгляд, щодо яких не було прийнято рішення, зберігаються в черзі обслуговування. Далі оповіщення, створені та організовані на третьому кроці, передаються на наступний, останній робочий рівень.

На останньому рівні аналітики приймають остаточне рішення щодо блокування, звільнення або постановки транзакції в чергу на основі даних, отриманих на попередніх етапах.

Законодавчо передбачено, щоб остаточне рішення щодо операції приймала уповноважена особа фінансової установи. Попередні рівні використовуються для моніторингу всіх транзакцій і позначення потенційно шахрайських операцій. Агенти спецслужб використовують низку методів для збору та візуалізації додаткової інформації про підозрілу транзакцію. Це включає запит до Всесвітньої павутини (WWW) і Lexis Nexis для отримання інформації про сутності, пов’язані з транзакцією, і візуалізацію зв’язків, які використовуються під час аналізу предметних посилань.

Цей рівень страждає від великої кількості помилкових спрацьовувань, а саме законних транзакцій, які помилково позначаються як підозрілі. Це призводить до значних черг у прийнятті правильного рішення щодо угоди та достатнього навантаження на роботу спеціаліста-аналітика. Незважаючи на простоту та ймовірність помилок у вирішенні, чи є транзакція законною, використання правил є поширеним, оскільки вони полегшують демонстрацію відповідності. Існують більш складні реалізації систем на основі правил, наприклад [18, 19], де категорії конкретних рахунків і транзакцій відокремлюються шляхом побудови міркувань на основі онтології, а потім надсилання запитів до онтології за допомогою нових транзакцій або використання жорстко закодованих правил які ідентифікують транзакції з підозрілих країн, людей, організацій і облікових записів, коли перевищено певний поріг, використовуючи аналіз посилань як інструмент візуалізації для виявлення непрямих зв’язків із підозрілими організаціями.

Системи боротьби з відмиванням грошей впроваджуються фінансовими установами, такими як банки та інші кредитні установи, для боротьби з відмиванням грошей шляхом визначення ризиків відмивання грошей, потенційних злодіїв та операцій з відмивання грошей. Наслідки помилки очевидні.

У квітні 2020 року набув чинності новий Закон України «Про запобігання та протидію легалізації (відмиванню) доходів, одержаних злочинним шляхом, фінансуванню тероризму та фінансуванню розповсюдження зброї масового знищення», або Закон про фінансовий моніторинг, який підходить для фінансових політики FATF. Законом змінено граничні суми перевірки фінансових операцій, кількість критеріїв оцінки та правила ідентифікації та верифікації, розширено перелік суб’єктів фінансового моніторингу (організацій, відповідальних за відстеження підозрілих фінансових операцій), а також значно посилено штрафи за невиконання відповідність. Прийняття закону серйозно сколихнуло фінансовий ринок. Адже багато фінансових організацій раніше не замислювалися над питаннями фінансового моніторингу. А згідно з новими вимогами суб’єкти фінансового моніторингу в рамках ризик- орієнтованого підходу до оцінки фінансової операції повинні використовувати понад 200 критеріїв, що ставить перед аналітиками фінансового моніторингу складне завдання. Але на допомогу прийшли технології, які значно спростили завдання суб’єктів фінансового моніторингу щодо виявлення сумнівних операцій.

Сучасний український ринок вже пропонує окремі «комплексні рішення» для дослідження фінансових потоків з метою фінансового моніторингу. Але за своєю суттю це фінансові конструктори, які надають лише загальні інформаційні дані, які вже є в банківських установах [20-25]. Недоліками таких рішень є відсутність комбінованих сценаріїв вирішення окремих проблем; необхідність постійного оновлення алгоритмів (завдань) з урахуванням тенденцій фінансового ринку. Для вирішення зазначених проблем, які виникають у банківських установах у сучасних умовах, авторами статті та групою спеціалістів інформаційно-аналітичної фірми «Аналітик-1» розроблено ISPPA у FP (Integrated Software Package for Preventing Abuses in Financial Practices – пакет) – комплексне програмне забезпечення для запобігання зловживанням у фінансовій практиці [26,27], що забезпечує автоматизацію контролю за діяльністю клієнтів банку на основі аналізу проведених клієнтами банківських операцій, стану рахунків клієнтів, рівнів ризику їх легалізації доходів від злочинності, а також виявлення афілійованих клієнтів їх контрагентами, своєчасність оновлення персональних даних та їх відповідність реальній діяльності. Для написання програмного продукту ISPPA in FP обрано об’єктно-орієнтовану мову програмування JAVA, яка забезпечує надійність, безпека, функціональність і являє собою універсальне середовище зв’язку користувачів з різними джерелами інформації, незалежно від їх розташування. А «незалежність від архітектури» дозволяє запускати програмне забезпечення на будь-якій платформі, на якій встановлено віртуальну машину JAVA. Основним сховищем інформації для функціонування ISPPA в програмному забезпеченні FP є об’єктно-реляційна система управління базами даних PostgreSQL. Ця СУБД забезпечує високу стабільність, відмовостійкість, функціональність і швидкість, має широкий набір засобів для зберігання, обробки та отримання інформації, а також підтримує повну відповідність стандарту SQL.

При відстеженні грошових потоків система застосувала інноваційний підхід до аналізу грошових потоків за допомогою математичних моделей. Це скоринг клієнтських ризиків – виявлення нетипових (сумнівних) грошових потоків за допомогою 20 багаторівневих математичних сценаріїв з подальшим їх ранжуванням за ступенем ризикованості. При поглибленому вивченні клієнта з метою підвищення точності виявлення сумнівної операції ми також використовуємо оцінку репутаційних ризиків, а також спрощені операційні показники. На сьогодні ми автоматизували ідентифікацію понад 70 ризиків та індикаторів з метою отримання додаткових даних для остаточного рішення щодо клієнта.

При оцінці репутаційних ризиків використовуються інформаційні реєстри, причому лише ті, що знаходяться у відкритому доступі. Глибоке професійне розуміння процесів, що відбуваються в банківській сфері, дозволяє нам розробляти та вдосконалювати для наших клієнтів саме ті бази даних, які безпосередньо необхідні для якісного фінансового моніторингу. Поступове наповнення нашої інформаційної платформи новими базами – це не наше бажання, це вимога ринку, адже ринок розвивається, мутує, а недобросовісні клієнти постійно шукають все нові й нові способи проведення сумнівних операцій. Ми ж на сторожі й стежимо за ризиковими ділянками, що з’являються на ринку, які фінустановам потрібно контролювати глибше й ретельніше.

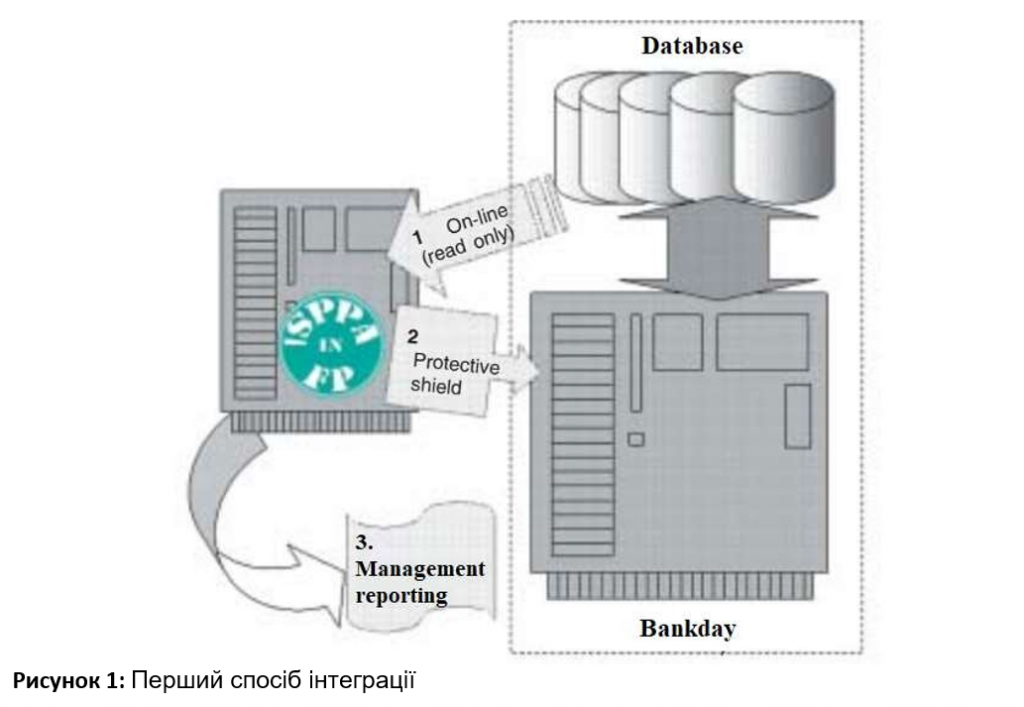

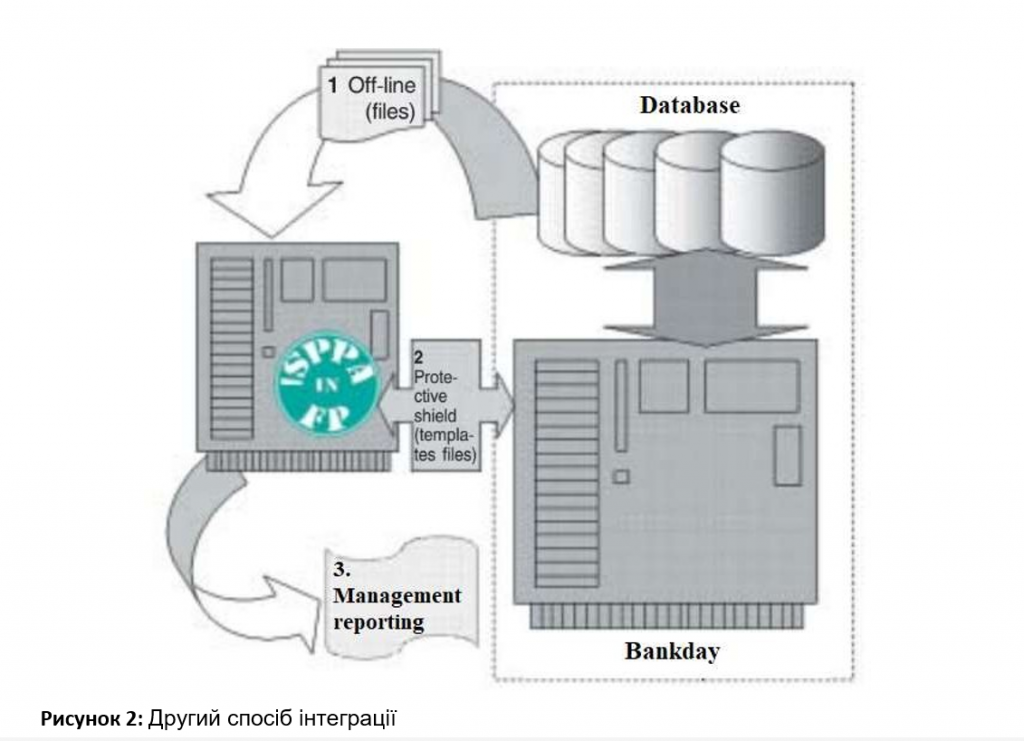

На даний момент існують два способи взаємодії ISPPA в FP з автоматизованими системами обліку: інтеграція та умовна інтеграція. Порядок взаємодії для кожного з цих методів схематично показано на рис. 1 та рис. 2 (на прикладі інтеграції з автоматизованими банківськими системами – АБС).

У разі взаємодії ISPPA в FP з автоматизованою системою обліку методом інтеграції (рис. 1) ISPPA в FP безпосередньо підключається через локальну мережу до масивів даних (СУБД), сформованих в автоматизованій системі обліку, і в режимі читання отримує дані в режимі онлайн для подальшої обробки (1). В результаті обробки даних формуються шаблони сумнівних операцій і схеми, які можуть бути використані клієнтами при здійсненні операцій у фінансовій установі. Бібліотека таких шаблонів формується в захисний щит, призначений для запобігання сумнівним операціям або використанню сумнівних схем для таких операцій.

Результати, отримані під час обробки даних, проміжної та підсумкової форм ISPPA у звітах про роботу ФП, можуть бути використані для прийняття відповідних управлінських рішень. У разі взаємодії ISPPA в FP з автоматизованою системою обліку з використанням умовної інтеграції система ISPPA в FP отримує дані у файловому режимі – офлайн. В результаті обробки даних формуються шаблони сумнівних операцій і схеми, які можуть бути використані клієнтами при здійсненні операцій у фінансовій установі. Бібліотека таких шаблонів формується в захисний щит у вигляді файлів шаблонів, які завантажуються в систему для забезпечення своєчасного припинення сумнівних операцій або використання сумнівних схем для таких операцій. Результати, отримані під час обробки даних, проміжної та підсумкової форм ІСППА у звітах про роботу ФП, можуть бути використані для прийняття відповідних управлінських рішень. Інтегрований програмний комплекс зарекомендував себе та успішно апробований у ряді провідних українських банків, таких як Укрексімбанк, Альфа-Банк, ТАСКОМБАНК, ПУМБ, Райффайзен Банк, ОТП Банк, Кредобанк, Піреус Банк та інших банках. Нашими рішеннями користуються понад 25 страхових компаній, серед яких «Універсальна», «Оранта», «Еталон», «Провідна», «Перша», УПСК. Також нашими клієнтами є ГК «ТАС» і «Ексімлізинг». З нами співпрацюють фінансові компанії «SS LOUN», «CASH TO GO», «FREEDOM FINANCE Ukraine», Money4You. І є багато інших клієнтів, які не менш важливі для нас.

Основним завданням програмного продукту ISPPA in FP було створення гнучкої моделі, що дозволяє швидко інтегруватися з різними банківськими продуктами (операційний день банку), а також створити технологічну карту для різноманітного тестування інтеграції. використання функціонального аналізу, аналізу граничних значень, розбитих на класи еквівалентності та з урахуванням багаторівневих математично інтегрованих компонентів для перевірки структурних і функціональних критеріїв програмного забезпечення. Проведення багатовекторного статистичного та динамічного тестування програмного комплексу підтверджує правильність математичної моделі програмного продукту та забезпечує успішне проходження сертифікації та верифікації. Кросплатформенність програмного пакету ISPPA in FP дозволяє легко та швидко інтегруватись із середовищем фінансової установи. Реалізація програмного комплексу ISPPA в FP дає можливість використовувати: типові сценарії пошуку інформації з можливістю використання «оповіщень»; нові уніфіковані алгоритми, які вже успішно працюють в банківських установах і розроблені фінансовими аналітиками-практиками; новітні розробки в області обробки великих масивів даних і систематизації технологічних процесів, що дозволяють швидко і ефективно оперувати інформацією.

[1] FATF Annual Report 2020-2021 This report summarizes the work of the Fi-nancial Action Task

Force (FATF) from 1 July 2020 to 30 June 2021. URL: www.fatf-gafi.org/

[2] FATF Recommendations. Financial Action Task Force (FATF): website. URL: https://www.fatfgafi.org/publications/fatfrecommendations/?hf=10&b=0&s=desc(fatf_releasedate)

[3] B. Geedman, S. Flaxman, European union regulations on algorithmic decision-making and a right

to explanation, 2016.

[4] D. Kamarinou, C. Millard, J. Singh, Machine learning with personal data: Profiling, decisions and

the EU General Data Protection Regulation, URL: http://www.mland thelaw.org/papers/kamarinou.pdf.

[5] C. Kuner, D. J. B. Svantesson, F. H. Cate, O. Lynskey, C. Millard, Machine learning with personal

data: is data protection law smart enough to meet the challenge, International Data Privacy Law,

Volume 9, 2017.

[6] S. Gao, D. Xu, Real-Time Exception Management Decision Model (RTEMDM): Applica-tions in

Intelligent Agent-Assisted Decision Support in Logistics and Anti-Money Laundering Domains.

Proceedings of the 43rd Hawaii International Conference on System Sciences, Honolulu, HI,

USA,2010.

[7] J.S. Kolhankar, S.S. Fatnani, Y. Yao, K. Matsumoto, Multi-channel data driven, real-time antimoney laundering system for elec-tronic payment cards. U.S. Patent No. US 8,751,399 B2, URL:

https ://patent images storage googleapis .com/20/52/22/4f12c 57929 b368/US8751399.pdf.

[8] M. Webber, J. Chen, T. Suzumura, A. Pareja, T. Ma, H. Kanezashi, T. Kaler, C.E. Leiserson, T.B.

Schardl, Scalable graph learning for anti-money laundering: a first look, 2018.

[9] Z. Gao, M. Ye, A framework for data mining-based anti-money laundering research. Journal of

Money Laundering Control, Volume 10, 2007, pp. 170-179.

[10] S. Gao, D. Xu, H. Wang, Y. Wang, Intelligent Anti-money Laundering System. Proceedings of the

IEEE International Conference on Service Operations and Logistics and Informatics, Shanghai,

Peoples Republic of China, 21–23 June 2006, 2006, pp. 851–856.

[11] S. Gao, D. Xu, Conceptual modeling and development of an intel-ligent agent-assisted decision

support system for anti-money laundering. Ex-pert Systems with Applications. Vol. 36, Issue 2,

226 2009, pp 1493-1504. URL:

https://www.sciencedirect.com/science/article/pii/S0957417407005891/

[12] T. White, Hadoop: The Definitive Guide (1st ed.). Newton: O’Reilly Media Inc, 2009.

[13] S. Owen, R. Anil, T. Dunning, E. Friedman, Mahout in Action. Greenwich: Manning Publications

Co, 2011.

[14] M. Zaharia, M. Chowdhury, M.J. Franklin, S. Shenker, I. Stoicam Spark: cluster computing with

working sets, Proceedings of the 2nd USENIX Conference on Hot Topics in Cloud Computing

(HotCloud’10), Boston, Massachusetts, USA, June 2010, 2010, pp. 1–7.

[15] D.P. Lucia, M. Donato, The risk-based approach in the new European anti-money laundering

legislation: a law and economics view. Review of Law & Economics, 5(2), 2009, pp. 31–52.

[16] T. H. E. Helmy, M. Z. Abd-El Megied, T. S. Sobh, K. M. S. Badran, Design of a detecting money

laundering and terrorist financing. International Journal of Computer Networks and Applications,

Volume 1, Issue 1, 2014, pp. 15–25.

[17] S. Gao, D. Xu, H. Wang, Y. Wang, Intelligent Anti-money Laun-dering System. Proceedings of

the IEEE International Conference on Service Operations and Logistics and Informatics, Shanghai,

Peoples Republic of China, 21–23 June 2006, 2006, pp. 851–856.

[18] Q. Rajput, N. S. Khan, A. Larik, S. Haider, Ontology based expert-system for suspicious

transactions detection”. Computer and Information Science, Volume 7, 2014, p.103.

[19] T. H. Moustafa, M. Z. A. El-Megeid, T. S. Sobh, K. M. Shafea, Anti money laundering using a

two-phase system. Journal of Money Laundering Control, Volume 18, Issue 3, 2015, pp. 304–329.

[20] T.G. Ivanova, Zabezpechennya bezpeky informacii u galuzi bankivsjoidiialnosti yak element

rozvytku cyfrovoi ekonomiky v Ukraini, 2018, URL: http://nbuv.gov.ua/UJRN/molv_2018_7(1)

62.

[21] M. I. Zubok, Bezpeka bankivskoi diyalnosti, 2002, URL:

http://www.megabank.ua/articles/rules/information_security_policy.pdf.

[22] Cybersecurity policy PAT PIB, URL:

http://www.pinbank.ua/wpcontent/uploads/2017/02/Polityka_IB_2016_2.0_2_KT-1.pdf.

[23] Pro organizaciu zahodiv zabezpechennya informaciinoi bezpeky v bankivskyi systmi Ukrainy,

2017, URL: https://bank.gov.ua/document/download?docId=56426049.

[24] Typologichne doslidzennia: Ryzyky vykorystannia gotivky, URL:

http://www.sdfm.gov.ua/content/file/Site_docs/2018/20180103/2017%20Nalichka.

[25] Typologichne doslidzennia: Ryzyky teroryzmu I separatyzmu, URL:

http://www.sdfm.gov.ua/content/file/Site_docs/2018/20180103/typ_terror.pdf.

Читайте також:

Читайте далі

FinAP – RegTech-компанія, яка створює програмне забезпечення та цифрові рішення для управління ризиками та комплаєнсу.

Інформація про продукти:

Техпідтримка:

Навігація:

© 2015 – 2026 FinAP ® – всі права захищені